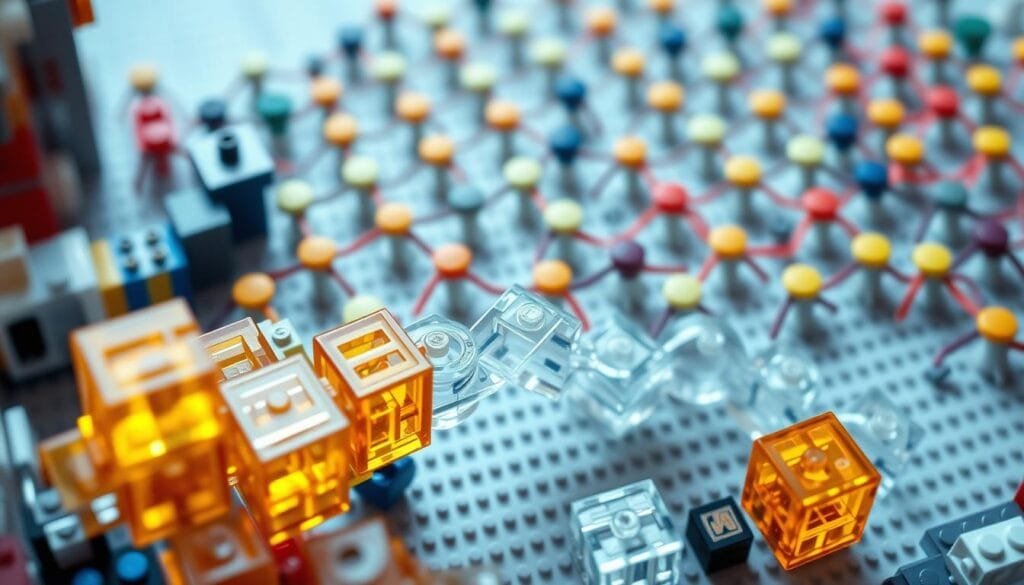

Cómo funciona una blockchain lo veremos paso a paso usando LEGO para que la idea quede clara y cercana al público de México.

Imagina cada pieza como un bloque que guarda datos. Al encajarse, las piezas crean una cadena que registra transacciones y mantiene el historial. Esta tecnología blockchain muestra de forma visual por qué es difícil alterar la información.

En términos simples, cada bloque trae metadatos del bloque anterior y un sello criptográfico. Así, la blockchain protege la información y refuerza la seguridad sin depender de intermediarios.

En esta introducción prepararemos el terreno para ver consenso, redes distribuidas y usos prácticos en finanzas, identidad y contratos inteligentes hacia 2025. Más adelante armaremos la construcción como si siguieras instrucciones de LEGO.

Puntos clave

- La analogía con LEGO facilita visualizar cómo encajan los bloques.

- Los bloques contienen metadatos y pruebas criptográficas.

- La cadena crea un registro distribuido e irreversible.

- La red y el consenso permiten aceptar nuevos bloques.

- Aplicaciones reales: finanzas, identidad y contratos inteligentes.

Introducción: entender la tecnología blockchain con LEGO, de forma sencilla y cercana

Piensa en una base de LEGO donde cada pieza guarda datos y cada fila es compartida por muchas personas. Así se representa, en forma simple, cómo una red distribuye registros.

Cada conjunto de piezas forma un bloque con información sobre transacciones. Los nodos de la tecnología revisan y validan esos bloques por consenso.

Una vez aprobado, el bloque queda enlazado en orden cronológico. Esa estructura cronológica y la criptografía protegen los datos y aumentan la confianza del sistema.

- El registro se copia en muchos nodos, por eso es resistente a fallos.

- La validación colectiva evita que alguien altere la información sin que los demás lo noten.

- En el mundo real, esto sirve para pagos digitales, identidad y más usos prácticos.

“Al entender la analogía con LEGO, verás claramente por qué la red hace difícil modificar registros sin consenso.”

Si eres usuario principiante, no te preocupes: en próximas secciones seguiremos paso a paso y responderemos dudas sobre seguridad, utilidad y nivel de complejidad.

Qué es blockchain: definición, estructura de datos y por qué es más que criptomonedas

Piensa en una cadena de registros donde cada segmento guarda datos y se enlaza al anterior mediante un sello digital. Ese diseño crea un registro distribuido, público y con historial difícil de alterar.

La estructura agrupa información en bloques. Cada bloque incluye metadatos como la huella del bloque previo y una marca criptográfica. Eso permite verificar transacciones y otros cambios de estado, como el estampillado de documentos.

El concepto tiene base académica: Chaum (1982), Haber y Stornetta (1991-1992) y, más tarde, la implementación práctica con Bitcoin por Satoshi Nakamoto en 2009.

“Más que dinero digital, la parte esencial es un libro mayor inmutable que funciona en distintos entornos.”

- Registro encadenado y verificable por múltiples sistemas.

- Aplica a transacciones y a cualquier información almacenada como estado atómico.

- Tipos de acceso y modelos de red varían según el caso de uso.

| Elemento | Función | Ejemplo |

|---|---|---|

| Bloque | Agrupa transacciones y metadatos | Registro de pago o sello de documento |

| Hash previo | Enlaza cronología y evita alteraciones | Huellas digitales en cabecera |

| Red distribuida | Verificación y copia del registro | Nodos que validan y almacenan datos |

Cómo funciona una blockchain

Imagina cada transacción como una ficha que se añade a un conjunto hasta formar un bloque completo. Esa agrupación es el inicio del proceso: varias transacciones se juntan y quedan listas para validación.

De la transacción al bloque

La transacción se transmite a la red y los nodos la reciben. Luego se agrupa con otras piezas hasta completar un bloque, similar a formar una fila de LEGO sobre una base.

Validación y consenso

Los participantes aplican un mecanismo de consenso. En prueba de trabajo, mineros compiten por resolver un problema; en otros algoritmos, la aprobación sigue reglas distintas.

Encadenado criptográfico y registro distribuido

Cada bloque recibe un hash que lo enlaza al anterior. Ese sello registra el tiempo y evita cambios ocultos.

Finalmente, la copia del ledger se sincroniza entre muchos nodos. Con varias réplicas al día, alterar la cadena sería casi imposible sin controlar la mayoría de la red.

| Paso | Qué ocurre | Por qué importa |

|---|---|---|

| Transmisión | Envío de transacciones a la red | Permite agrupar datos y comenzar validación |

| Consenso | Validación colectiva (PoW, PoS, etc.) | Garantiza acuerdo sin intermediarios |

| Encadenado | Hashes enlazan bloques y sellan tiempo | Impide ediciones y protege historial |

| Replicación | Ledger sincronizado en múltiples nodos | Fortalece integridad y resistencia |

Piezas esenciales del sistema: bloques, cadena, red de nodos y ledger distribuido

Los bloques actúan como cajas que contienen datos, tiempo y una referencia criptográfica. Cada paquete incluye transacciones, la marca de tiempo y el hash del bloque anterior. Esa combinación garantiza la continuidad del registro.

Cabeceras y metadatos. La cabecera resume el contenido con el hash previo y la huella que compacta los datos. Así se verifica que nada cambió entre dos puntos en la cadena.

Minería y productores de bloques

En redes con prueba de trabajo, la validación es minería: un proceso competitivo y abierto. Mineros compiten, reciben emisión y comisiones como incentivos por crear un nuevo bloque.

Existen bloques huérfanos: bloques válidos que no forman parte de la cadena más larga. La red acepta la cadena con mayor trabajo acumulado. Esto refuerza la seguridad en cadenas sin permisos, donde la cantidad de recompensa afecta la protección percibida.

“Esperar confirmaciones reduce riesgos: cada vez que se añade un bloque, la historia se vuelve más difícil de alterar.”

| Elemento | Función | Impacto |

|---|---|---|

| Bloque | Agrupa transacciones y metadatos | Permite verificar y replicar el registro |

| Hash previo | Enlaza cronología | Evita modificaciones ocultas |

| Minería / Productores | Validan y propagan bloques | Incentivos en dinero y comisiones mantienen la operación |

En la experiencia del usuario, lo visible es el envío y las confirmaciones. Lo invisible son los procesos que aseguran que el registro compartido y el número de bloques permanezcan coherentes.

Tipos de blockchain y niveles de acceso: públicas, privadas, de consorcio e híbridas

Las redes difieren según quién puede leer, proponer transacciones y validar bloques. Aquí clasificamos los tipos por acceso y por permisos, y mostramos cuándo convienen a las organizaciones.

Redes públicas y transparencia

Acceso abierto: lectura y envío suelen ser libres. Eso favorece la transparencia y la descentralización.

Ejemplo claro: Bitcoin es pública y sin permisos; cualquiera puede participar y verificar el consenso.

Entornos privados y de consorcio

En redes privadas el acceso se limita a una lista de entidades. Las empresas usan plataformas como Hyperledger para priorizar control y privacidad.

Las redes de consorcio reúnen varias organizaciones con gobernanza compartida y reglas firmes.

Modelos con y sin permisos

Los modelos sin permisos permiten que cualquiera cree bloques si dispone del token nativo o poder computacional. Los permisados definen quién produce bloques.

“La elección entre control y descentralización depende del caso de uso y de requisitos regulatorios.”

| Tipo | Acceso | Uso típico |

|---|---|---|

| Pública sin permisos | Abierto | Pagos y activos públicos |

| Privada permisada | Restringido | Cadena de suministro y finanzas corporativas |

| Híbrida / Consorcio | Mixto | Gobernanza entre organizaciones |

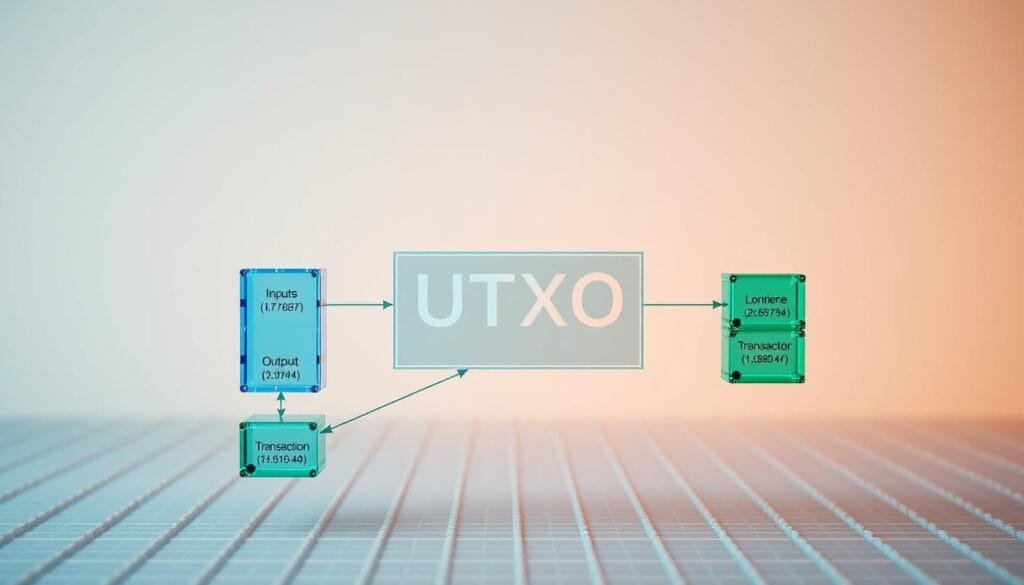

Modelos de estado: UTXO frente a redes basadas en mensajes, ventajas y límites

Elegir cómo se guarda el estado cambia el diseño y la eficiencia de la red.

UTXO trata cada salida como una pieza individual. En la analogía LEGO, cada salida es una pieza que, al gastarse, se quita y se sustituye por nuevas piezas en la transacción siguiente.

Ese enfoque evita el doble gasto por diseño y favorece el paralelismo: varias transacciones que usan salidas distintas pueden procesarse a la vez.

Sin embargo, el modelo UTXO complica salidas multipropietario y contratos que requieren un contador global. Ejemplos prácticos: llevar un contador que suba de 0 a 1000 se vuelve engorroso y poco eficiente.

Redes basadas en mensajes aplican primero un orden sobre los mensajes y luego derivan el estado de forma determinista. Esto permite agrupar muchas peticiones en un solo bloque, ideal para órdenes financieras o subastas donde la cantidad de operaciones por vez es alta.

Bitcoin ilustra UTXO; Steem y Bitshares muestran el enfoque por mensajes. Al elegir, considera los procesos, el tipo de datos y la eficiencia que requiere tu caso de uso.

| Modelo | Ventaja | Limitación |

|---|---|---|

| UTXO | Alto paralelismo y resistencia al doble gasto | Complejo para salidas multipropietario y contadores globales |

| Mensajes | Agrupa muchas solicitudes en un bloque; buen rendimiento para órdenes | Mayor dependencia en el orden y determinismo del código |

“El tipo de dato y procesos que manejes determinan qué modelo te da mejor eficiencia en cada bloque y cadena.”

Propiedades clave: seguridad, transparencia e inmutabilidad en todas las transacciones

La protección de los datos nace del cruce entre criptografía y reglas que obligan a consenso. Gracias a esos mecanismos, una vez que se escribe una transacción no se modifica; si hay error, se añade otra que la corrige y ambas quedan visibles en el registro.

Procedencia y trazabilidad

La procedencia permite seguir el origen de la información almacenada y cada cambio en el tiempo. Cualquier participante puede verificar quién transfirió qué y cuándo. Esto mejora la transparencia y facilita auditorías en entornos con múltiples actores.

Inmutabilidad y finalidad

La inmutabilidad significa que modificar un bloque exige rehacer el trabajo sobre ese bloque y los siguientes. Por eso la finalidad crece con las confirmaciones: a más confirmaciones, mayor certeza. No se borra; se corrige con una nueva entrada.

Resiliencia ante fraudes

En esquemas como prueba de trabajo, un atacante necesitaría más poder de cómputo que el resto de la red combinada para reescribir la historia. Esa barrera técnica protege los registros y aumenta la confianza entre los participantes.

| Propiedad | Qué aporta | Impacto en sistemas reales |

|---|---|---|

| Seguridad | Criptografía y consenso | Reducción de fraudes y mejor auditoría |

| Transparencia | Acceso verificable a registros | Confianza entre empresas y usuarios |

| Inmutabilidad | Trabajo acumulado y confirmaciones | Historial público difícil de alterar |

“La combinación de controles técnicos y reglas sociales convierte al registro en una prueba confiable para varios casos de negocio.”

De Bitcoin a los contratos inteligentes: evolución, smart contracts y tokenización

Las redes siguientes a Bitcoin introdujeron lógica programable que amplía los usos financieros.

Tras Bitcoin surgieron tokens que acreditan derechos sobre activos y permiten nuevas formas de acceso. Ethereum popularizó los smart contracts, donde el código ejecuta acuerdos y reduce intermediarios.

DeFi trajo protocolos para préstamos, DEX y emisión de bonos en blockchain. Un ejemplo real es el bono registrado con BME y BID, que mostró ahorro en tiempos y costos.

- Tokenización de activos: mayor liquidez y acceso para más participantes.

- NFTs: activos únicos que abren nuevas economías digitales.

- Redes privadas (Hyperledger): casos empresariales con control y privacidad.

La base tecnológica garantiza que datos y transacciones sean verificables por diseño. Eso aumenta la confianza cuando el código aplica reglas automáticamente.

| Concepto | Ventaja | Ejemplo |

|---|---|---|

| Tokenización | Liquidez y fracc. de activos | Activos inmobiliarios tokenizados |

| Smart contracts | Automatización de procesos | Contratos financieros en Ethereum |

| DeFi | Acceso directo a servicios financieros | Préstamos y DEX |

| Redes privadas | Control y privacidad | Proyectos corporativos con Hyperledger |

“La interoperabilidad con instituciones aporta liquidez y eficiencia al mundo real.”

Usos prácticos en finanzas y más allá: pagos, remesas, gestión de activos y licitaciones

En México ya hay proyectos que muestran el valor del uso en pagos P2P y remesas. Estas soluciones permiten transacciones más rápidas y con comisiones menores, beneficiando al usuario y a las organizaciones que conciliarán cuentas con menos fricción.

Préstamos y gestión de activos tokenizados ofrecen acceso a dinero digital y a fracciones de bienes, como inmuebles. Los registros públicos y transferibles facilitan auditorías y mejoran la liquidez de activos que antes eran ilíquidos.

La identidad digital inmutable reduce suplantaciones y fraudes. Al combinar credenciales verificables con protocolos adecuados, los participantes pueden autorizar una transacción con mayor privacidad y confianza.

En contratación pública y licitaciones, la trazabilidad mejora la transparencia. Bulletin boards para voto electrónico, subastas y foros requieren pruebas verificables que esta red puede ofrecer.

“Una transacción bien diseñada y protocolos claros son clave para el éxito en casos reales.”

| Aplicación | Beneficio | Ejemplo en la región |

|---|---|---|

| Pagos y remesas | Menos costos, mayor velocidad | P2P entre usuarios en México |

| Contratación pública | Trazabilidad y auditoría | Licitaciones con registros visibles |

| Identidad digital | Prevención de fraudes | Acceso a servicios con credenciales seguras |

| Gestión de activos | Tokenización y liquidez | Inmuebles fraccionados en tokens |

Sidechains e interoperabilidad: ampliar funcionalidades sin comprometer la cadena principal

Las sidechains actúan como extensiones ligadas que amplían capacidades sin tocar el libro mayor principal. Permiten probar código y servicios nuevos sin arriesgar la estabilidad de la red principal.

Vinculación federada: un grupo de validadores acuerda mover fondos entre cadenas. Es rápida y práctica; la confianza recae en esa federación, como en Liquid de Blockstream.

Pruebas SPV: verifican estados a través de cabeceras y hashes sin descargar todos los bloques. Ofrecen verificación ligera y menor coste, pero requieren cambios de consenso en la cadena principal.

En la práctica muchas redes usan federated peg mientras se negocian actualizaciones para SPV. El trade-off es claro: más agilidad y personalización versus control y seguridad.

| Aspecto | Federated peg | SPV peg |

|---|---|---|

| Tipo de confianza | Confianza en un grupo de partes | Verificación criptográfica sin terceros |

| Velocidad y tiempo | Alta; liquidación rápida | Variable; depende de cabeceras y pruebas |

| Requisitos técnicos | Menos cambios de código en la cadena principal | Requiere consenso y ajustes en consenso |

| Casos de uso | Pagos rápidos, exchanges y pruebas | Interoperabilidad sin intermediarios |

“Las sidechains permiten ampliar funciones manteniendo la integridad del registro principal.”

Regulación y futuro cercano: MiCA, identidad digital y Web3 en un entorno descentralizado

En 2025 la entrada en vigor de MiCA dio reglas claras para emisores, proveedores y usuarios de criptoactivos. Eso aporta confianza y reduce volatilidad, facilitando que instituciones tradicionales participen con más seguridad.

La participación de organizaciones mejora la eficiencia y el acceso a servicios tokenizados. Al mismo tiempo, la identidad digital autosoberana avanza con proyectos como Dalion.

La interoperabilidad entre redes descentralizadas y sistemas bancarios permitirá mover activos con controles que combinan cumplimiento y privacidad selectiva. Esto protege datos y mantiene trazabilidad en los registros.

“La regulación estable y la infraestructura técnica potencian a participantes y reducen riesgos.”

- MiCA: claridad para emisores y más estabilidad.

- Identidad: credenciales privadas y controladas por el usuario.

- Web3 y gaming: nuevas economías donde la tecnología blockchain sirve de base para transferir valor.

| Aspecto | Impacto | Beneficio |

|---|---|---|

| MiCA | Reglas sobre emisión y stablecoins | Más transparencia y confianza |

| Identidad autosoberana | Credenciales verificables a través de billeteras | Privacidad y control del usuario |

| Interoperabilidad | Puentes entre redes y banca | Movilidad de activos con seguridad |

Recomendación: prepara gobernanza, cumplimiento y arquitecturas eficientes para aprovechar este nuevo entorno. Así podrás sacar ventaja en casos reales y en el mundo de los metaversos y NFTs.

Para leer más sobre identidad descentralizada sigue este enlace: identidad descentralizada.

Conclusión

Después de armar las piezas, la lección principal es clara: cada bloque protege la información y los datos al encajarse en la cadena. Así se logra mayor seguridad y confianza entre participantes.

Recapitulamos: la transacción pasa a bloque, el bloque queda en la cadena y la red valida el registro. Esa estructura permite distintos diseños —UTXO o mensajes— según el uso y los requisitos.

También vimos tipos de redes y propiedades clave como transparencia, inmutabilidad y procedencia. Mira más sobre el concepto de registro distribuido en este recurso.

Próximo paso: prototipa por fases, mide tiempos y costos, y ajusta el diseño antes de escalar en producción.